Во время изучения протокола Secure Boot специалистам компании Eclypsium удалось обнаружить серьёзную «дыру» в безопасности ПК под управлением Window и Linux, использующих спецификацию UEFI во время загрузки. Как оказалось, при помощи нехитрого алгоритма злоумышленники могут получить полный доступ и контроль над компьютером жертвы ещё на стадии загрузки ОС.

Алгоритм взлома BootHole

Уязвимость BootHole была найдена в конфигурационном файле загрузчика, в связи с чем хакеры могут взять полный контроль над некоторыми функциями системы ещё до её запуска. При этом GRUB2 используется в качестве не только основного загрузчика в Linux, но и в Windows, macOS и BSD-системах.

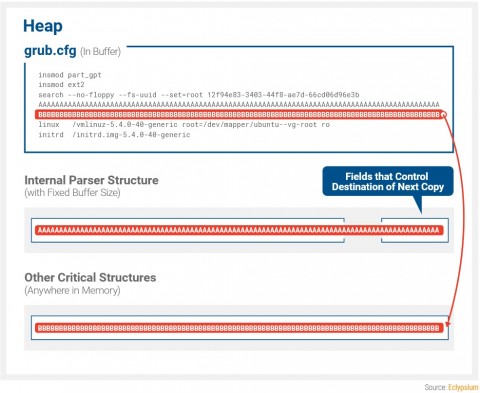

Для осуществления взлома достаточно внести изменения в файл grub.cfg, чтобы повлиять на процесс запуска ОС путём переполнения буфера GRUB2. Примечательно, что такая интеграция происходит на уровне физической памяти материнской платы, поэтому даже полная переустановка операционной системы не позволяет избавиться от хакерского кода в загрузчике.

Эксперты отмечают, что функция «Безопасная загрузка» в той же Windows 10 не проводит криптографическую проверку файла grub.cfg, а значит взломанный компьютер не способен провести самостоятельную диагностику, обеспечивая беспрепятственный доступ хакеров ко всей системе.

Представители Eclypsium уже сообщили о найденной уязвимости разработчикам ОС и производителем комплектующих, предложив реализовать мониторинг загрузчиков и конфигурационных файлов UEFI. Ожидается, что в ближайшее время Microsoft и разработчики различных дистрибутивов Linux выпустят патч безопасности, закрывающий найденную «дыру».

Источник: 4pda.ru